مهندسی اجتماعی چیست؟ | مثال ها و جلوگیری از آن

در این مقاله از تاپ سایت 98 در مورد یکی دیگر از مباحث هک صحبت می کنیم که مهندسی اجتماعی است. توضیح می دهیم که مهندسی اجتماعی چیست؟ و مثال هایی از روش هک با این روش را توضیح می دهیم. با اینکه این روش ساده ای برای هک است اما متداول ترین است.

مهندسی اجتماعی یعنی چه؟

مهندسی اجتماعی (social engineering) یک روش حمله است که به شدت بر تعامل انسانی متکی است و اغلب شامل دستکاری افراد در شکستن رویه های امنیتی عادی و بهترین شیوه ها برای دسترسی غیرمجاز به سیستم ها ، شبکه ها یا مکان های فیزیکی یا برای منافع مالی است.

هکرها از تکنیک های مهندسی اجتماعی برای پنهان کردن هویت و انگیزه های واقعی خود استفاده می کنند و خود را به عنوان افراد مورد اعتماد یا منابع اطلاعاتی معرفی می کنند.

هدف این است که کاربران را در انتشار اطلاعات حساس یا دسترسی به درون سازمان تحت نفوذ ، دستکاری یا فریب آنها قرار دهد.

بسیاری از سوء استفاده های مهندسی اجتماعی متکی به تمایل افراد برای کمک یا ترس از مجازات است. به عنوان مثال ، مهاجم ممکن است وانمود کند که یک همکار است و دارای نوعی مشکل فوری است که نیاز به دسترسی به منابع اضافی شبکه دارد و این عجله باعث می شود فرد درست فکر نکند و عکس العمل فوری باعث اشتباه وی شود.

مهندسی اجتماعی یک تاکتیک متداول در بین مهاجمان است زیرا اغلب سوء استفاده از افراد آسان تر از یافتن آسیب پذیری شبکه یا نرم افزار است که نیاز به تخصص بالایی دارد. هکرها اغلب از تاکتیک های مهندسی اجتماعی به عنوان اولین گام در یک کمپین بزرگتر برای نفوذ به سیستم یا شبکه و سرقت داده های حساس یا پراکنده شدن بدافزارها استفاده خواهند کرد.

مهندسی اجتماعی چگونه کار می کند؟

مهندسان اجتماعی از تاکتیک های مختلفی برای انجام حملات استفاده می کنند.

اولین قدم در بیشتر حملات مهندسی اجتماعی این است که مهاجم تحقیق و شناسایی روی هدف را انجام دهد. به عنوان مثال ، اگر هدف یک شرکت باشد ، هکر ممکن است اطلاعاتی را در مورد ساختار سازمانی ، عملیات داخلی ، زبان رایج مورد استفاده در صنعت و شرکای تجاری احتمالی و سایر اطلاعات جمع آوری کند.

یکی از تاکتیک های معمول مهندسان اجتماعی تمرکز بر رفتارها و الگوهای کارکنانی است که دسترسی کم دارند اما اولیه ، مانند نگهبان یا پذیرشگر.

مهاجمان می توانند پروفایل شبکه های اجتماعی را برای اطلاعات شخصی اسکن کرده و رفتار آنها را بصورت آنلاین و حضوری مطالعه کنند.

از آنجا ، مهندس اجتماعی می تواند حمله ای را بر اساس اطلاعات جمع آوری شده طراحی کرده و از ضعف آشکار شده در مرحله شناسایی استفاده کند.

در صورت موفقیت آمیز بودن حمله ، مهاجم به اطلاعات محرمانه مانند شماره های امنیت اجتماعی و اطلاعات کارت اعتباری یا حساب بانکی دسترسی پیدا می کند. از اهداف سود می برد ؛ یا به سیستم ها یا شبکه های محافظت شده دسترسی پیدا می کند.

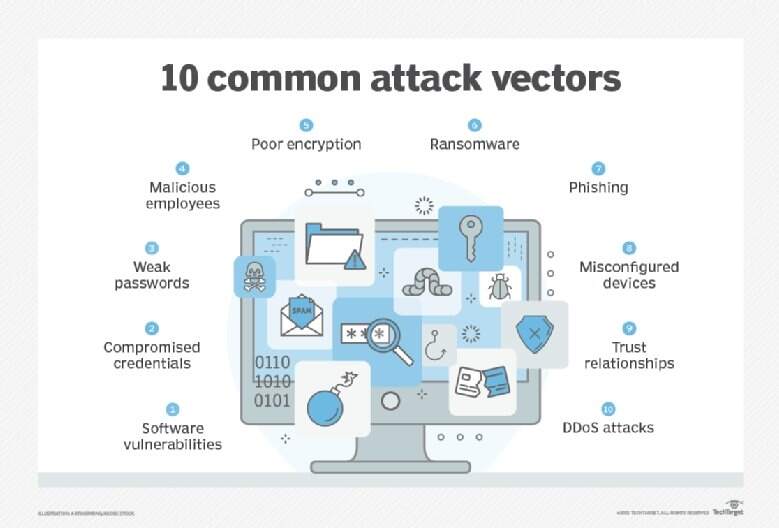

انواع حملات مهندسی اجتماعی

انواع متداول حملات مهندسی اجتماعی شامل تکنیک های زیر است:

- گذاشتن طعمه (Baiting): مهاجم یک دستگاه فیزیکی آلوده به بدافزار مانند فلش مموری Universal Serial Bus را در مکانی که مطمئن است پیدا می شود ، رها می کند. سپس هدف دستگاه را برداشته و آن را در کامپیوتر خود قرار می دهد و بدافزار را ناخواسته نصب می کند.

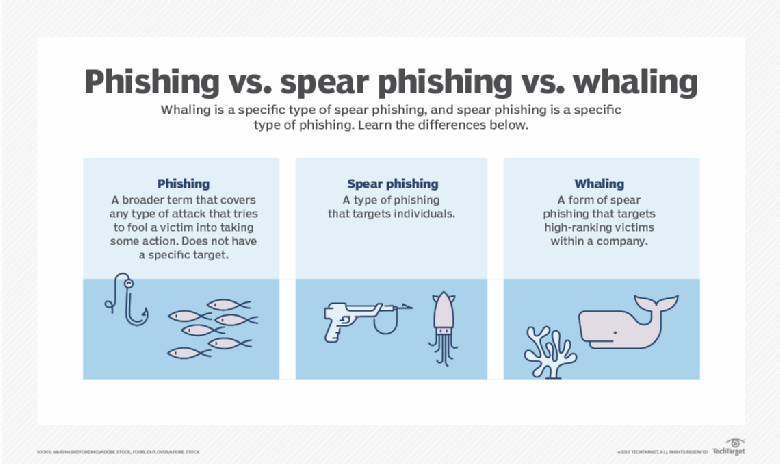

- فیشینگ (Phishing) : هنگامی که هکر یک ایمیل تقلبی به عنوان یک ایمیل مجاز ارسال می کند ، که اغلب ادعا می شود از یک منبع قابل اعتماد است. این پیام به منظور فریب گیرنده است تا اطلاعات مالی یا شخصی را به اشتراک بگذارد یا روی لینکی که بدافزار یا ویروس را نصب می کند کلیک کند.

- فیشینگ هدف دار (Spear phishing): این مانند فیشینگ است ، اما حمله برای فرد یا سازمان خاصی طراحی شده است.

- ویشینگ (Vishing) : که به عنوان فیشینگ صوتی نیز شناخته می شود، شامل استفاده از مهندسی اجتماعی از طریق تلفن برای جمع آوری اطلاعات مالی یا شخصی از هدف است.

- حمله Whaling : نوع خاصی از حملات فیشینگ ، حمله نهنگ ، کارکنان برجسته را هدف قرار می دهد مانند مدیر مالی یا مدیر اجرایی، تا کارمند هدف را فریب داده و اطلاعات حساس را فاش کند.این سه نوع حملات فیشینگ زیر چتر وسیع مهندسی اجتماعی قرار دارند.

- بهانه گیری (Pretexting) : یکی از طرفین برای دسترسی به داده های ممتاز به دیگری دروغ می گوید. به عنوان مثال ، یک کلاهبردار به بهانه ای می تواند تظاهر کند برای تأیید هویت گیرنده به داده های مالی یا شخصی نیاز دارد.

- ترس افزار (Scareware) : این شامل فریب قربانی می شود تا فکر کند رایانه اش آلوده به بدافزار است یا سهواً محتوای غیرقانونی دانلود کرده است. سپس مهاجم به قربانی راه حلی ارائه می دهد که مشکل ساختگی را برطرف می کند. در واقع ، قربانی به سادگی فریب داده می شود که بدافزار مهاجم را دانلود و نصب کند.

- گودال آب (Watering hole) : مهاجم سعی می کند گروه خاصی از افراد را با آلوده کردن وب سایت هایی که شناخته شده اند و با هدف دسترسی به شبکه مورد اعتماد قرار می دهند ، به خطر اندازد .

- سرقت انحرافی (Diversion theft) : در این نوع حملات ، مهندسان اجتماعی یک شرکت حمل و نقل یا پیک را فریب می دهند تا به محل تحویل یا خروج اشتباه برود ، بنابراین معامله را قطع می کند.

- طعمه گذاری Quid pro quo : این یک حمله است که در آن مهندس اجتماعی وانمود می کند که در ازای اطلاعات یا کمک هدف چیزی ارائه می دهد. به عنوان مثال ، یک هکر با مجموعه ای از شماره های تصادفی در یک سازمان تماس می گیرد و وانمود می کند که یک متخصص پشتیبانی فنی است در نهایت ، هکر شخصی را پیدا می کند که دارای مشکل فنی قانونی است و سپس تظاهر می کند که به او کمک می کند. از طریق این تعامل ، هکر می تواند نوع مورد نظر در دستورات راه اندازی بدافزار را داشته باشد یا می تواند اطلاعات رمز عبور را جمع آوری کند.

- هانی پات (Honey trap) : در این حمله ، مهندس اجتماعی وانمود می کند که فردی جذاب برای تعامل با یک فرد آنلاین ، جعل یک رابطه آنلاین و جمع آوری اطلاعات حساس از طریق آن رابطه است.

- Tailgating : گاهی اوقات به نام Piggybacking از ، فاصله با اتومبیل جلویی است. در این حمله فرض می کند که شخصی که به ساختمان دسترسی قانونی دارد به اندازه کافی مودب است و می تواند درب را برای شخصی که پشت سرش است باز نگه دارد ، با این فرض که اجازه دارد در آنجا باشد. ورود به ساختمانی بدون کارت ورود.

- نرم افزار امنیتی سرکش (Rogue security software) : این یک نوع بدافزار است که هدف آن پرداخت هزینه، برای حذف جعلی بدافزار است.

- شیرجه در زباله (Dumpster diving) : این یک حمله مهندسی اجتماعی است که به موجب آن شخصی برای یافتن اطلاعاتی مانند گذرواژه ها یا کدهای دسترسی نوشته شده روی یادداشت های چسبنده یا کاغذ ، که می تواند برای نفوذ به شبکه سازمان مورد استفاده قرار گیرد ، سطل زباله شرکت را جستجو می کند.

- فارمینگ (Pharming) : با این نوع کلاهبرداری آنلاین ، یک مجرم سایبری کد مخرب را روی رایانه یا سرور نصب می کند که به طور خودکار کاربر را به یک وب سایت جعلی هدایت می کند ، جایی که ممکن است کاربر در ارائه اطلاعات شخصی فریب بخورد.

در قسمت بالا با انواع روش های مهندسی اجتماعی آشنا شدید حال به سراغ مثال ها و نمونه هایی از حملات مهندسی اجتماعی می رویم.

نمونه هایی از حملات مهندسی اجتماعی

شاید مشهورترین نمونه حمله مهندسی اجتماعی مربوط به جنگ افسانه ای تروا باشد که در آن یونانیان توانستند با پنهان شدن در داخل یک اسب چوبی غول پیکر که به عنوان نماد به ارتش تروا تقدیم شده بود ، به طور مخفیانه وارد شهر تروا شده و در جنگ پیروز شوند.

در دوران مدرن تر ، فرانک آباگناله یکی از برجسته ترین متخصصان در تکنیک های مهندسی اجتماعی محسوب می شود. در دهه 1960 ، او از تاکتیک های مختلف برای جعل هویت حداقل هشت نفر از جمله خلبان هواپیما ، پزشک و وکیل استفاده کرد.

Abagnale همچنین جعل چک در این مدت بود. پس از زندان ، او مشاور امنیتی دفتر تحقیقات فدرال شد و مشاور کلاهبرداری مالی خود را راه اندازی کرد. تجربیات او به عنوان یک جوان کلاهبردار در کتاب پرفروش او اگر می توانی مرا بگیر و فیلم اقتباسی از کارگردان برنده اسکار ، استیون اسپیلبرگ مشهور شد.

کوین میتنیک که زمانی به عنوان "تحت تعقیب ترین هکر جهان" شناخته می شد ، یک کارگر موتورولا را متقاعد کرد تا کد منبع MicroTAC Ultra Lite ، تلفن تلنگر جدید این شرکت را به او بدهد.

سال 1992 بود و میتنیک ، که از پلیس فرار می کرد ، در دنور با نام فرضی زندگی می کرد. در آن زمان ، او نگران پیگیری توسط دولت فدرال بود. میتنیک برای پنهان کردن موقعیت مکانی خود از مقامات ، از کد منبع برای هک Motorola MicroTAC Ultra Lite استفاده کرد و سپس به دنبال تغییر داده های شناسایی تلفن یا خاموش کردن قابلیت اتصال دکل های تلفن همراه به تلفن بود.

برای به دست آوردن کد منبع دستگاه ، میتنیک با موتورولا تماس گرفت و به دپارتمانی که روی آن کار می کرد متصل شد. سپس یک کارمند موتورولا را متقاعد کرد که همکار است و آن کارگر را متقاعد کرد تا کد منبع را برای او ارسال کند.

میتنیک سرانجام دستگیر شد و پنج سال به جرم هک محکوم شد. امروز ، او یک میلیونر است و نویسنده تعدادی کتاب در زمینه هک و امنیت است. میتنیک ، یک سخنران مورد تقاضا ، همچنین شرکت امنیت سایبری Mitnick Security را اداره می کند.

نمونه اخیر حمله موفق مهندسی اجتماعی ، نقض داده های شرکت امنیتی RSA در سال 2011 بود. یک مهاجم دو ایمیل مختلف فیشینگ در طول دو روز برای گروه های کوچکی از کارکنان RSA ارسال کرد.

ایمیل ها دارای عنوان موضوع "برنامه استخدام 2011" بودند و حاوی پیوست فایل Excel بودند. صفحه گسترده حاوی کد مخرب بود که پس از باز شدن فایل ، در پشتی از طریق آسیب پذیری Adobe Flash نصب شد. در حالی که هرگز به طور دقیق مشخص نشد که چه اطلاعاتی به سرقت رفته است ، در صورت وجود ، سیستم احراز هویت دو عاملی SecurID ( 2FA ) RSA به خطر افتاده است و شرکت تقریباً 66 میلیون دلار برای بازیابی این حمله هزینه کرد.

در سال 2013 ، ارتش الکترونیک سوریه توانست با درج لینک مخرب در یک ایمیل فیشینگ به حساب توییتر آسوشیتدپرس (AP) دسترسی پیدا کند. این ایمیل به عنوان کارمند همکار به کارکنان AP ارسال شد.

هکرها سپس یک خبر جعلی از حساب AP در توییتر خود نوشتند که می گوید دو انفجار در کاخ سفید رخ داده و باراک اوباما ، رئیس جمهور وقت آمریکا مجروح شده است. این امر چنان واکنش قابل توجهی را به همراه داشت که میانگین صنعتی داوجونز در کمتر از 5 دقیقه 150 واحد کاهش یافت.

همچنین در سال 2013 ، یک کلاهبرداری فیشینگ منجر به نقض گسترده داده های Target شد . یک ایمیل فیشینگ به پیمانکار فرعی گرمایش ، تهویه و تهویه مطبوع که یکی از شرکای تجاری Target بود ارسال شد. این ایمیل حاوی تروجان Citadel بود که مهاجمان را قادر می ساخت به سیستم های فروش Target نفوذ کرده و اطلاعات 40 میلیون کارت اعتباری و بدهی مشتریان را سرقت کنند.

در همان سال ، وزارت کار ایالات متحده هدف حمله سوراخ آب قرار گرفت و وب سایت های آن از طریق آسیب پذیری در Internet Explorer که یک تروجان دسترسی از راه دور به نام Poison Ivy را نصب کرده بود ، به بدافزار آلوده شدند .

در سال 2015 ، مجرمان سایبری به حساب ایمیل شخصی AOL جان برنان ، مدیر وقت آژانس اطلاعات مرکزی دسترسی پیدا کردند.

یکی از هکرها به رسانه ها توضیح داد که چگونه با استفاده از تکنیک های مهندسی اجتماعی به عنوان تکنسین Verizon ظاهر شده و اطلاعاتی درباره حساب برنان در Verizon درخواست کرده است.

هنگامی که هکرها اطلاعات حساب Brennan's Verizon را بدست آوردند ، با AOL تماس گرفتند و از این اطلاعات برای پاسخ صحیح به سوالات امنیتی حساب ایمیل Brennan استفاده کردند.

جلوگیری از مهندسی اجتماعی

تعدادی از استراتژی ها وجود دارد که شرکت ها می توانند برای جلوگیری از حملات مهندسی اجتماعی انجام دهند ، از جمله موارد زیر:

- اطمینان حاصل کنید که دپارتمان های فناوری اطلاعات به طور مرتب آزمایش نفوذی را انجام می دهند که از تکنیک های مهندسی اجتماعی استفاده می کند. این امر به مدیران کمک می کند تا بفهمند کدام نوع کاربرها بیشترین خطر را برای انواع خاصی از حملات دارند و در عین حال مشخص می کند که کدام کارکنان نیاز به آموزش بیشتری دارند.

- یک برنامه آموزشی آگاهی از امنیت را شروع کنید ، که می تواند تا حد زیادی به جلوگیری از حملات مهندسی اجتماعی کمک کند. اگر کاربران بدانند حملات مهندسی اجتماعی چگونه هستند ، کمتر قربانی می شوند.

- برای اسکن ایمیل ها برای لینک های مخرب و فیلتر کردن آنها ، ایمیل های ایمن و دروازه های وب را پیاده سازی کنید ، بنابراین احتمال اینکه یکی از کارکنان روی یکی کلیک کند ، کاهش می یابد.

- نرم افزار ضد ویروس و آنتی ویروس را به روز نگه دارید تا از نصب بدافزار در ایمیل های فیشینگ جلوگیری شود.

- با قطعات نرم افزاری و سیستم عامل در نقاط پایانی به روز باشید.فیشینگ ، مهندسی اجتماعی ، بهداشت گذرواژه و شیوه های ایمن کار از راه دور موضوعات ضروری آموزش امنیت سایبری هستند.

- پیگیری کارکنانی که اطلاعات حساس را در دست دارند ، و اقدامات احراز هویت پیشرفته را برای آنها فعال کنید.

- 2FA را برای دسترسی به حساب های کلیدی مانند کد تأیید از طریق پیام متنی یا تشخیص صدا اجرا کنید.

- اطمینان حاصل کنید که کارکنان از رمزهای عبور مشابه برای حسابهای شخصی و کاری استفاده نمی کنند. اگر هکر مرتکب حمله مهندسی اجتماعی رمز ورود حساب کاربری رسانه های اجتماعی کارمند را دریافت کند ، هکر همچنین می تواند به حساب کار کارمند دسترسی پیدا کند.

- فیلترهای هرزنامه را پیاده کنید تا مشخص شود کدام ایمیل ها احتمالاً اسپم هستند. یک فیلتر هرزنامه ممکن است یک لیست سیاه از آدرس های پروتکل اینترنتی مشکوک یا شناسه های فرستنده داشته باشد ، یا ممکن است فایل ها یا پیوندهای مشکوک را تشخیص دهد ، و همچنین محتوای ایمیل ها را تجزیه و تحلیل کند تا تشخیص دهد کدام یک جعلی است.

این مقاله آخرین بار در ژوئن 2021 به روز شد.

سوال یا نظری دارید کامنت کنید.

موفق باشید.

منبع: searchsecurity

نظرات کاربران

از دیدگاه مرتبط با موضوع استفاده نمایید.

از تبلیغ سایت یا شبکه اجتماعی خودداری فرمایید.

برای پاسخ گویی بهتر در سایت ثبت نام نمایید و سپس سوال خود را مطرح فرمایید.

اگر به دنبال کار پاره وقت هستید با ما تماس بگیرید.

اگر سوال یا نظری دارید در بخش کامنت ها بنویسید.اگر موضوع خاصی مد نظر شماست که در سایت موجود نیست در بخش کامنت ها بنویسید